MË TË MIRË

MË TË MIRË

MË TË MIRË

Kurse kryesore

Merrni 10 kurse online falas

Regjistrohu tani

Krijoni llogarinë tuaj falas tani dhe fitoni qasje në 10-ra Kurse Online.

Kurset e fundit

Events

Upcoming Education Events to feed your brain.

Good Intentions or Good Results?

Morbi accumsan ipsum velit. Nam nec tellus a odio tincidunt auctor a ornare odio. Sed non mauris itae erat conuat

Eduma Autumn 2017

Morbi accumsan ipsum velit. Nam nec tellus a odio tincidunt auctor a ornare odio. Sed non mauris itae erat conuat

Lajmet e fundit

Lajmet e arsimit në të gjithë botën.

Inflacioni dhe Lira turke

Kujdes nga një lëshim i pa përmirësuar i Microsoft Word i njohur si “0 Day Flaw”

Microsoft ka rregulluar tashmë të metat e Windowsit të cilat kishin dalë nga NSA

Microsoft më në fund publikon se çfarë të dhënash mbledhë përmes Windows 10

Grupi “The Shadow Brokers” publikoi vegla dhe “exploit” të tjerë të vjedhur nga NSA

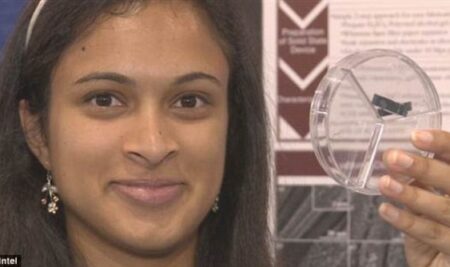

Një adoleshente shpiku një pajisje që i mbushë telefonat mobil për 20 sekonda

What People Say

How real people said about Education WordPress Theme.

Peter Packer

“ LearnPress WordPress LMS Plugin designed with flexible & scalable eLearning system in mind. This WordPress eLearning Plugin comes up with 10+ addons (and counting) to extend the ability of this WordPress Learning Management System. This is incredible. ”

Manuel

“ LearnPress is a comprehensive LMS solution for WordPress. This WordPress LMS Plugin can be used to easily create & sell courses online. Each course curriculum can be made with lessons & quizzes which can be managed with easy-to-use user interface, it never gets easier with LearnPress. ”

John Doe

“ LearnPress is a WordPress complete solution for creating a Learning Management System (LMS). It can help me to create courses, lessons and quizzes and manage them as easy as I want. I’ve learned a lot, and I highly recommend it. Thank you. ”

Elsie

“ You don’t need a whole ecommerce system to sell your online courses. Paypal, Stripe payment methods integration can help you sell your courses out of the box. In the case you wanna use WooCommerce, this awesome WordPress LMS Plugin will serve you well too. ”

Anthony

“ Education WP Theme is a comprehensive LMS solution for WordPress Theme. This beautiful theme based on LearnPress – the best WordPress LMS plugin. Education WP theme will bring you the best LMS experience ever with super friendly UX and complete eLearning features. ”

Susan Jackson

“ Education WP is a special build for an effective education & Learning Management System site. Education WP is the next generation & one of the best education WordPress themes which contains all the strength of eLearning WP and comes with better UI/UX. ”

Subscribe now and receive weekly newsletter with educational materials, new courses, interesting posts, popular books and much more!